Presque tout savoir sur le flipper zéro (F0)

- Web Anymous

- 7 mars 2023

- 22 min de lecture

Dernière mise à jour : 8 mars 2023

Bienvenue dans le monde passionnant de la sécurité informatique ! Vous êtes-vous déjà demandés comment les pirates informatiques peuvent accéder à des systèmes protégés ou comment ils peuvent exploiter les vulnérabilités pour s'infiltrer dans un réseau ?

C'est là que nous intervenons ! Nous sommes une entreprise de formation spécialisée dans le domaine du pentest, qui est une technique de test d'intrusion permettant d'évaluer la sécurité des systèmes d'information. Nous formons des professionnels à comprendre les vulnérabilités des systèmes, à les identifier et à les exploiter de manière éthique.

Et pour soutenir notre formation, nous utilisons le Flipper Zéro. Il s'agit d'un ordinateur portable open-source conçu pour les amateurs d'électronique, les développeurs et les personnes intéressées par la sécurité informatique. Avec le Flipper Zéro, nous sommes en mesure de créer des projets électroniques et d'explorer des scénarios de tests d'intrusion de manière pratique et interactive.

Le Flipper Zéro offre une multitude de fonctionnalités, notamment un port USB, un écran LCD, des boutons programmables et une interface sans fil Bluetooth et NFC. Nous sommes convaincus que cet outil sera un excellent compagnon pour nos formations et nous sommes heureux de pouvoir partager nos connaissances et expériences avec vous.

Quelques utilisations du Flipper Zero:

Introduction :

Le Flipper Zero est un ordinateur portable open-source, conçu pour être un outil polyvalent pour l'apprentissage et la création de projets électroniques. Voici une description de ses fonctionnalités et utilisations possibles :

Port USB : le Flipper Zero est équipé d'un port USB qui permet de le connecter à un ordinateur pour la programmation et l'échange de données.

Écran LCD : il dispose d'un écran LCD monochrome de 128x64 pixels pour afficher des informations, des messages et des graphiques.

Boutons programmables : il possède plusieurs boutons programmables qui peuvent être configurés pour effectuer des tâches spécifiques, telles que lancer des programmes, exécuter des scripts, contrôler des appareils électroniques, etc.

Interface sans fil : le Flipper Zero prend en charge les interfaces sans fil Bluetooth et NFC, ce qui permet de l'utiliser pour communiquer avec d'autres appareils électroniques compatibles.

Capteurs intégrés : il est équipé d'une variété de capteurs intégrés tels qu'un accéléromètre, un gyroscope, un magnétomètre et un capteur de température, qui permettent de réaliser des projets de mesure et de contrôle en temps réel.

Utilisations possibles : le Flipper Zero est un outil idéal pour les projets de sécurité informatique, tels que le piratage éthique, le test d'intrusion et la sécurité des réseaux. Il peut également être utilisé pour des projets électroniques, tels que la domotique, la robotique, l'Internet des objets et la programmation.

En résumé, le Flipper Zero est un outil polyvalent pour les amateurs d'électronique, les développeurs, les hackers et les personnes intéressées par la sécurité informatique. Avec ses multiples fonctionnalités et sa grande flexibilité, il est un excellent choix pour les projets électroniques et les formations en sécurité informatique.

1. Apprivoiser les touches iButton avec Flipper Zero

iButton est un nom générique pour une clé d'identification électronique emballée dans un conteneur métallique en forme de pièce de monnaie. Il est également appelé Dallas Touch Memory ou mémoire de contact. Même si elle est souvent qualifiée à tort de clé "magnétique", elle n'a rien de magnétique. En fait, une micropuce à part entière fonctionnant sur un protocole numérique est cachée à l'intérieur.

Dans cet article, nous étudions la configuration des clés iButton, de sa physique aux protocoles, ainsi que les astuces qui peuvent être exécutées avec l'aide de Flipper Zero.

Qu'est-ce qu'iButton ?

Habituellement, iButton implique la forme physique de la clé et du lecteur - une pièce ronde avec deux contacts. Pour le cadre qui l'entoure, il existe de nombreuses variantes du support en plastique le plus courant avec un trou aux anneaux, pendentifs, etc.

Le lecteur

Lorsque la clé atteint le lecteur, les contacts viennent se toucher et la clé est alimentée pour transmettre son ID. Parfois, la clé n'est pas lue immédiatement parce que le PSD de contact d'un interphone est plus grand qu'il ne devrait l'être. Ainsi, les contours extérieurs de la clé et le lecteur ne pouvaient pas se toucher. Si tel est le cas, vous devrez appuyer sur la touche sur l'une des parois du lecteur.

Le facteur de forme de la pièce iButton est utilisé non seulement pour les clés communes avec ID, mais aussi dans les capteurs climatiques, les appareils stockant les clés cryptographiques avec batterie intégrée, horloge et autres trucs sympas. Bien qu'ils aient la même apparence qu'une clé habituelle, ces appareils peuvent être complètement différents.

Comment fonctionne iButton dans Flipper Zero

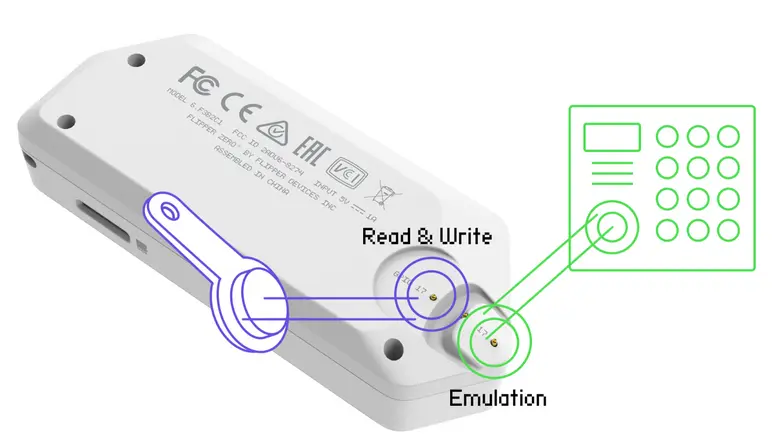

Développer le pad iButton pour Flipper Zero a été une expérience douloureuse. Le principal problème était l'absence de pads pour la lecture simultanée et l'émulation sur le marché. Si nous utilisions l'une des solutions existantes, un bouton métallique massif sortirait de Flipper avec une zone de lecture tout aussi énorme à côté. Cela aurait considérablement augmenté la taille de l'appareil.

Par conséquent, nous avons dû inventer notre propre design de pad à partir de zéro, afin qu'il puisse être implémenté sur un PCB sans augmenter les dimensions de Flipper. Enfin, la décision a été d'utiliser 3 broches pogo à ressort. Environ 20 modèles différents ont été testés jusqu'à ce que le bon soit trouvé.

Prototypes du pad iButton dans Flipper Zero, que nous avons imprimés en 3D pendant le développement

La plus grande difficulté dans la conception de la plage de contact est l'émulation : lorsque le flipper lui-même fait office de clé et doit être appliqué à un interphone. Chaque fabricant propose sa propre forme de lecteur, il y a donc toujours des interphones incompatibles avec la conception : les broches n'atteignent tout simplement ni le contact central Data + ni le contact latéral GND.

La conception finale du pad iButton lit avec succès 100% des touches. Environ 80% des lecteurs travaillent avec succès avec l'émulation. Dans les 20% de lecteurs restants, il faut un certain temps pour atteindre correctement les contacts des lecteurs. Dans ces rares cas, vous pouvez utiliser les broches GPIO externes, sur lesquelles les broches iButton sont mises en évidence : connectez-vous avec des fils de planche à pain et enfoncez-les dans le lecteur.

Mode lecture

En mode lecture, Flipper attend que la touche iButton soit touchée et est capable de digérer n'importe lequel des trois types de touches : Dallas, Cyfral et Metakom. Flipper déterminera le type de clé lui-même. Le nom du protocole clé sera affiché sur l'écran au-dessus du numéro d'identification.

Pour lire la clé, allez dans le menu iButton -> Lire et amenez-la sur la tablette de contact. Désormais, la clé peut être immédiatement émulée, copiée dans la mémoire ou enregistrée sur une carte SD. Bien que le pavé de contact soit situé d'un autre côté de l'écran, vous pouvez rapidement vous familiariser avec la lecture des touches sans tourner Flipper.

Mode d'émulation iButton

En mode d'émulation, Flipper lui-même agit comme une clé et émule l'iButton de la mémoire. Un ID pour l'émulation peut être ajouté dans Flipper Zero de deux manières :

Lire une clé existante - enregistre l'ID de la clé sur une carte SD pour que la clé souhaitée puisse être sélectionnée à tout moment.

Entrez manuellement l'ID de la clé - même si vous n'avez pas la clé sur vous, à condition que son ID soit connu, vous pouvez l'entrer manuellement. Par exemple, vous pouvez prendre une photo de l'ID de la clé et l'envoyer à votre ami qui possède un Flipper sans avoir à envoyer la clé physique elle-même.

Pour lancer l'émulation, allez dans le menu iButton -> Saved, sélectionnez la clé souhaitée et exécutez Emulate. Une inscription avec l'ID de la clé apparaîtra à l'écran. Après cela, vous pouvez apporter Flipper au lecteur. Il est important de se rappeler que ce mode utilise différentes broches sur le pad de Flipper.

En mode émulation, Flipper transmet un ID spécifique et n'émule qu'un seul protocole de clé prédéfini, il ne peut donc être utilisé que sur l'interphone qui connaît cette clé. Il est impossible d'itérer sur plusieurs touches à la fois dans ce mode car il est impossible de s'assurer que l'interphone a lu notre clé ou de connaître le délai de l'interphone entre les erreurs de lecture. Par conséquent, pour une maison, un bureau, une résidence d'été, un sous-sol, vous devrez sélectionner à chaque fois une clé respective dans le menu.

iButton via GPIO externe

Le contact iButton sur la surface arrière a un autre chemin dans le nid GPIO. Ceci est utile lors de la connexion à des lecteurs non standard, des clés, tout appareil fonctionnant sur le protocole 1-Wire comme des capteurs. Nous utilisons ces broches pour analyser les signaux via un oscilloscope. En même temps, cette broche n'est pas tout à fait simple GPIO. Il a un pull-up à 5V.

Protocole 1-Wire

Le protocole 1-Wire a toujours un appareil maître et un esclave.

Les clés Dallas échangent des données en utilisant le protocole 1-wire. Avec un seul contact pour le transfert de données (!!) dans les deux sens, du maître vers l'esclave et vice versa. Le protocole 1 fil fonctionne selon le modèle Maître-Esclave. Dans cette topologie, le Maître initie toujours la communication et l'Esclave suit ses instructions.

Lorsque la clé (esclave) entre en contact avec l'interphone (maître), la puce à l'intérieur de la clé s'allume, alimentée par l'interphone, et la clé est initialisée. Ensuite, l'interphone demande l'ID de la clé. Ensuite, nous examinerons ce processus plus en détail.

Flipper peut fonctionner à la fois en mode maître et en mode esclave. En mode lecture de clé, Flipper agit comme un lecteur c'est-à-dire qu'il fonctionne comme un Maître. Et en mode émulation de clé, le batteur se fait passer pour une clé, il est en mode Esclave.

Lors de la lecture de la clé, Flipper agit comme un maître, et lors de l'émulation avec un interphone, il fonctionne comme un esclave

Format de données de clé de Dallas

L'interphone reçoit 8 octets (64 bits) d'informations de l'iButton pour décider d'ouvrir ou non la porte.

La structure de données de ces 8 octets est la suivante :

1 octet - Family Code, pour iButton c'est toujours 0x01

6 octets - numéro de série de la clé

1 octet - Somme de contrôle CRC

Le code de famille des clés Dallas est toujours 0x01. Si votre code est différent, il ne s'agit probablement pas d'une clé de l'interphone.

Dans certains cas, le numéro de série est gravé sur la clé, mais il peut :

Ne contient pas tous les 8 octets

Avoir une séquence requise d'écrits à l'envers

N'ont pas de lieu clair du début

La clé iButton d'origine a un identifiant gravé, mais son format est légèrement différent de la représentation de Flipper : vient d'abord le code de la famille, puis le numéro de série inversé, puis la somme de contrôle

L'image ci-dessus contient un exemple non évident de gravure d'un ID sur une clé iButton originale. Dans ce cas, vous devez lire les octets de droite à gauche, la somme de contrôle est écrite à gauche et le code de famille est placé à droite.

Erreurs de lecture

Si la clé n'est pas lue correctement, Flipper Zero signale des erreurs. Les erreurs possibles sont :

Somme de contrôle non valide - erreur CRC

Mauvais code de famille - si le code de famille est différent de 0x01, Flipper jure qu'il ne s'agit pas d'une clé iButton.

Erreurs possibles lors de la lecture des clés Dallas : octet CRC erroné - ERREUR CRC ; L'octet de code de famille n'est pas égal à 0x01 - CECI N'EST PAS UNE CLÉ

Saisie manuelle de l'ID

Avec l'ID de clé connu, vous pouvez le saisir manuellement dans Flipper. Cela peut être pratique lorsque la clé physique n'est pas avec vous. Par exemple, vous pouvez simplement envoyer les octets nécessaires dans un message ou partager une photo avec un ami. La vidéo ci-dessous montre le processus de création d'une nouvelle clé Cyfral de 2 octets. La clé nouvellement générée est enregistrée sur la carte SD.

Lors de la création d'une clé, vous devez sélectionner son type : Dallas, Cyfral ou Metacom. La longueur de l'ID et le protocole utilisé pour l'émulation en dépendent. Une fois l'ID entré, Flipper proposera d'entrer un nom pour la nouvelle clé ou d'utiliser celle générée.

Écriture de clés Dallas à 1 fil

Il y a des clés de Dallas qui peuvent être écrites et qui ne le peuvent pas. Blancs iButton réinscriptibles populaires : RW1990, TM2004, TM01C. Le processus d'enregistrement a quelques nuances, alors analysons-les.

L'écriture sur une clé vide peut nécessiter une tension plus élevée - par exemple, le RW2000, qui n'est pas particulièrement populaire, nécessite une tension de 8 V (bien qu'il s'agisse de Cyfral, la signification est claire).

Certaines clés peuvent nécessiter une finalisation - après la finalisation, la clé ne peut plus être écrasée. En utilisant cette méthode, de nombreux interphones essaient d'écraser la clé avant de la lire pour éviter les fausses clés. Habituellement, une impulsion de tension et une commande spéciale sont utilisées pour la finalisation, qui peuvent différer pour différentes clés.

Certaines ébauches peuvent s'adapter à tous les types de clés : Dallas / Cyfral / Metakom. Flipper apprend à enregistrer les plus populaires d'entre eux.

Gravure d'une clé Dallas sur un disque vierge RW1990 à l'aide de Flipper Zero

Pour écrire un ID de clé dans un "vide", sélectionnez la clé souhaitée dans le menu iButton -> Saved -> Key_name et sélectionnez l'élément Write. Appuyez ensuite sur la touche réinscriptible contre la plage de contact. Lorsque l'écriture est terminée, Flipper vérifie l'enregistrement et affiche un message sur l'écriture réussie de l'ID.

2. Prise en charge des téléviseurs avec le port infrarouge Flipper Zero

Les télécommandes TV, AC et home audio transmettent des commandes via le port infrarouge. Le port infrarouge de Flipper Zero vous permet de contrôler tous les appareils IR : capturez les signaux et enregistrez-les sur une carte SD, forcez brutalement les protocoles inconnus et chargez vos propres codes.

Cet article couvre :

Comment fonctionnent les récepteurs et émetteurs infrarouges

Variétés de signaux numériques des télécommandes IR

Capture et analyse des signaux infrarouges

Maîtriser l'infrarouge avec Flipper Zero

Comment fonctionne le port infrarouge

La lumière infrarouge est invisible pour l'homme. La longueur d'onde IR est de 0,7 à 1000 microns. Les télécommandes domestiques utilisent un signal infrarouge pour la transmission de données et fonctionnent dans la plage de longueurs d'onde de 0,75 à 1,4 microns. Un microcontrôleur dans la télécommande fait clignoter une LED infrarouge avec une fréquence spécifique, transformant le signal numérique en un signal IR.

[Vidéo] La télécommande transmet des données par lots d'impulsions IR

Pour recevoir les signaux IR, un photorécepteur est utilisé. Il convertit la lumière infrarouge en impulsions de tension, qui sont déjà des signaux numériques. Habituellement, il y a un filtre de lumière noire à l'intérieur du récepteur, qui ne laisse passer que la longueur d'onde souhaitée et supprime le bruit.

Infrarouge dans Flipper Zero

Le port IR Flipper Zero a une fenêtre sombre spéciale, qui ne laisse passer que la lumière IR. Cela aide à extraire le signal IR souhaité et atténue les interférences de la lumière visible. Les composants de l'émetteur-récepteur sont cachés derrière cette fenêtre. Le port IR de Flipper Zero peut à la fois recevoir et transmettre des signaux.

Une carte de circuit imprimé est située juste derrière la fenêtre IR. Il y a 3 LED IR des deux côtés - ce sont des émetteurs de signaux. Plusieurs LED sont utilisées pour augmenter la puissance de transmission. Il y a aussi un photorécepteur TSOP sur la face inférieure du PCB. Le TSOP reçoit un signal IR et émet un signal numérique, qui est traité par le microcontrôleur STM32.

Ci-dessous, vous pouvez voir un schéma interactif et un modèle 3D de la carte iButton, sur laquelle sont installés des LED IR, un récepteur TSOP, un haut-parleur et des contacts iButton :

Récepteur de signal IR dans Flipper Zero

Flipper utilise un récepteur de signal IR numérique TSOP, qui permet d'intercepter les signaux des télécommandes IR. Il existe certains smartphones comme Xiaomi, qui ont également un port IR, mais gardez à l'esprit que la plupart d'entre eux ne peuvent que transmettre des signaux et sont incapables de les recevoir.

Le récepteur infrarouge Flipper est assez sensible. Vous pouvez même capter le signal tout en restant quelque part entre la télécommande et le téléviseur. Il n'est pas nécessaire de pointer la télécommande directement vers le port IR de Flipper. Cela est pratique lorsque quelqu'un change de chaîne tout en se tenant près du téléviseur et que vous et Flipper êtes à une certaine distance. Par exemple, lorsque vous êtes dans un café et que le barman commence à sauter d'une chaîne à l'autre et que vous souhaitez prendre le contrôle du téléviseur en capturant le signal.

Comme le décodage du signal infrarouge se produit du côté logiciel, Flipper Zero prend potentiellement en charge la réception et la transmission de tous les codes à distance IR. Dans le cas de protocoles inconnus qui n'ont pas pu être reconnus, il enregistre et lit le signal brut exactement tel qu'il a été reçu.

L'interface des télécommandes enregistrées dans le Flipper est affichée verticalement. De cette façon, il est plus pratique de tenir l'appareil dans votre main tout en pointant le port IR vers le récepteur en même temps.

Pour lire le signal IR, il doit entrer dans la fenêtre IR du Flipper, ce qui devrait être facile si vous êtes à l'intérieur car le signal sera très probablement réfléchi par diverses surfaces et finira par toucher le port IR.

Pour lire le signal IR, naviguez Infrared -> Learn new remote. Le signal capturé peut ensuite être enregistré sur une nouvelle télécommande. Il est possible d'ajouter plusieurs signaux à une télécommande en sélectionnant la télécommande souhaitée dans Infrared -> Saved remotes. Vous pouvez ajouter un nombre illimité de signaux (boutons) à une seule télécommande.

3. Plonger dans les protocoles RFID avec Flipper Zero

La RFID est une technologie de radio-étiquette sans contact. Il est assez courant et vous pouvez le voir dans de nombreux endroits : interphones, cartes bancaires, titres de transport en commun, titres de bureau, ils sont utilisés pour suivre les animaux domestiques, pour la collecte de péage, etc. Les deux principaux types d'étiquettes RFID sont à haute fréquence. et basse fréquence.

Balises basse fréquence (125 kHz) - fonctionnent à une plage plus élevée. Bien qu'ils soient peu sûrs et stupides, ils sont encore utilisés dans les systèmes de contrôle d'accès primitifs : dans les interphones d'immeubles, les bureaux, les installations sportives, les musées.

Les balises haute fréquence (13,56 MHz) - ont une portée efficace inférieure à celle des balises basse fréquence, mais ont des protocoles plus complexes. Ils prennent en charge le chiffrement, l'authentification et la cryptographie. Ces tags sont couramment utilisés dans les cartes bancaires sans contact, pour payer les transports en commun et dans les systèmes de contrôle d'accès de haute sécurité.

Ici, nous allons comparer ces deux types de balises, jeter un œil aux principaux protocoles et apprendre à travailler avec eux en utilisant Flipper Zero - nous allons les lire, les émuler, les enregistrer et les cloner. Vous verrez comment vous pourrez sauvegarder votre bureau, vos sports, votre maison quelles que soient les clés RFID dont vous disposez et nous jetterons un coup d'œil à ce que Flipper peut lire sur une carte bancaire.

Comment fonctionnent les étiquettes RFID

La puce RFID s'allume lorsqu'elle est alimentée par le champ RF du lecteur

La plupart des étiquettes RFID sont des étiquettes passives sans source d'alimentation interne. La puce à l'intérieur est complètement éteinte jusqu'à ce que l'étiquette soit exposée au champ électromagnétique d'un lecteur. Dès qu'elle arrive à portée, l'antenne de l'étiquette commence à absorber l'énergie du champ EM du lecteur et la puce est alimentée. La puce s'allume alors et commence à communiquer avec le lecteur. Il convient de mentionner que l'antenne d'une étiquette est réglée sur une fréquence spécifique, de sorte que l'étiquette ne peut s'activer que lorsqu'elle se trouve à l'intérieur d'un champ électromagnétique approprié.

Types d'étiquettes RFID

À l'extérieur, les étiquettes RFID peuvent être très différentes : cartes épaisses ou fines, porte-clés, bracelets, pièces de monnaie, bagues ou même autocollants. À en juger par les seuls visuels, il est presque impossible de distinguer la fréquence ou le protocole sur lequel la balise fonctionne.

Très souvent, les fabricants utilisent des boîtiers en plastique similaires pour différents types de porte-clés RFID fonctionnant sur différentes fréquences. Deux balises absolument similaires visuellement peuvent être totalement différentes à l'intérieur. Cela vaut la peine d'être considéré lorsque vous essayez de distinguer le type de balise que vous avez. Dans cet article, nous examinerons les deux types d'étiquettes RFID les plus populaires utilisés dans les systèmes de contrôle d'accès. Flipper Zero prend en charge leurs deux fréquences.

Il existe une variété de protocoles RFID fonctionnant sur d'autres fréquences. L'UHF utilise par exemple la gamme 840-960 MHz. Ils sont utilisés pour suivre les actifs dans les entrepôts, payer les routes à péage, suivre les animaux sauvages pendant leur migration, etc. Ces balises peuvent avoir une batterie et fonctionner de quelques mètres à plusieurs kilomètres. Ils sont cependant assez rares et vous ne les rencontrerez peut-être pas à moins que vous ne les cherchiez spécifiquement. Nous les omettrons entièrement pour les besoins de cet article.

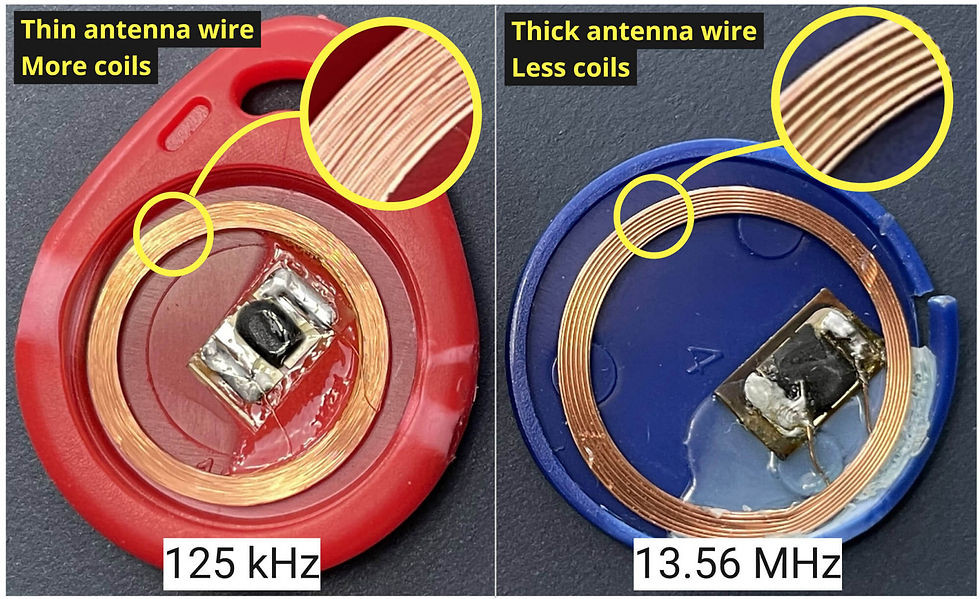

125 kHz et 13,56 MHz - Lequel est lequel ?

Le moyen le plus simple de comprendre la portée de l'étiquette RFID est de regarder l'antenne. Les balises basse fréquence (125 kHz) ont une antenne constituée d'un fil très fin, littéralement plus fin qu'un cheveu. Mais de telles antennes ont un grand nombre de tours, par conséquent, une telle antenne ressemble à un morceau de métal solide. Les cartes haute fréquence (13,56 MHz) ont un nombre nettement inférieur de spires plus épaisses, avec des espaces visibles entre elles.

Vous pouvez éclairer une carte RFID pour voir une antenne à l'intérieur. Si l'antenne n'a que quelques grandes spires, il s'agit très probablement d'une antenne haute fréquence. Si l'antenne ressemble à un morceau de métal solide sans espace entre les spires, il s'agit d'une antenne basse fréquence.

Les balises basse fréquence sont souvent utilisées dans des systèmes qui ne nécessitent pas une haute sécurité : accès aux bâtiments, clés d'interphone, cartes de membre de salle de sport, etc. En raison de leur portée plus élevée, elles sont pratiques à utiliser pour le stationnement payant : le conducteur n'a pas besoin de rapprocher la carte du lecteur, car elle se déclenche de plus loin. Dans le même temps, les étiquettes basse fréquence sont très primitives, elles ont un faible taux de transfert de données. Pour cette raison, il est impossible de mettre en œuvre un transfert de données bidirectionnel complexe pour des choses telles que le maintien de l'équilibre et la cryptographie. Les tags basse fréquence ne transmettent que leur identifiant court sans aucun moyen d'authentification.

Les étiquettes à haute fréquence sont utilisées pour une interaction lecteur-étiquette plus complexe lorsque vous avez besoin de cryptographie, d'un important transfert de données bidirectionnel, d'une authentification, etc. On la trouve généralement dans les cartes bancaires, les transports en commun et d'autres laissez-passer sécurisés.

Balises basse fréquence 125 kHz

Longue portée - une fréquence plus basse se traduit par une portée plus élevée. Il existe des lecteurs EM-Marin et HID, qui fonctionnent à une distance allant jusqu'à un mètre. Ceux-ci sont souvent utilisés dans les parkings.

Protocole primitif - en raison du faible taux de transfert de données, ces balises ne peuvent transmettre que leur ID court. Dans la plupart des cas, les données ne sont pas authentifiées et ne sont en aucun cas protégées. Dès que la carte est à portée du lecteur, celui-ci commence simplement à transmettre son ID.

Faible sécurité - Ces cartes peuvent être facilement copiées ou même lues depuis la poche de quelqu'un d'autre en raison de la primitivité du protocole.

Balises haute fréquence 13,56 MHz

Gamme basse - les cartes haute fréquence sont spécialement conçues pour être placées à proximité du lecteur. Cela permet également de protéger la carte contre les interactions non autorisées. La portée de lecture maximale que nous avons réussi à atteindre était d'environ 15 cm, et ce, avec des lecteurs haut de gamme sur mesure.

Protocoles avancés - des vitesses de transfert de données jusqu'à 424 kbps permettent des protocoles complexes avec un transfert de données bidirectionnel à part entière. Ce qui permet à son tour la cryptographie, le transfert de données, etc.

Haute sécurité — les cartes sans contact à haute fréquence ne sont en aucun cas inférieures aux cartes à puce. Certaines cartes prennent en charge des algorithmes cryptographiquement puissants comme AES et implémentent une cryptographie asymétrique.

RFID dans Flipper Zero

Flipper prend en charge les balises haute fréquence et basse fréquence. Pour prendre en charge les deux fréquences, nous avons développé une antenne RFID bi-bande située sur la partie inférieure de l'appareil.

Un contrôleur NFC séparé (ST25R3916) est utilisé pour les protocoles haute fréquence (NFC). Il s'occupe de tout ce qui concerne l'interaction matérielle avec les cartes : lecture et émulation. Les protocoles basse fréquence 125 kHz sont implémentés par programmation via une interface analogique personnalisée, qui fonctionne en coopération avec MCU et permet également de lire, d'écrire et d'émuler.

La partie supérieure du PCB est protégée par une couche ferromagnétique qui isole le reste des composants électroniques des interférences et étend la plage de fonctionnement en réfléchissant le champ haute fréquence.

Lors de l'assemblage, les antennes sont collées dans le panneau arrière de Flipper. Il se connecte au PCB avec des pogo-pins. Cela simplifie grandement l'assemblage, car aucun câble n'est utilisé et aucun connecteur UFL n'est requis.

Protocoles basse fréquence 125 kHz

Les balises basse fréquence stockent un identifiant court, long de quelques octets seulement. L'identifiant du tag est comparé aux identifiants stockés dans la base de données d'un contrôleur ou d'un interphone. Cependant, la carte transmettra son ID à toute personne le demandant dès qu'elle sera alimentée. Très souvent, l'ID est inscrit sur la carte elle-même, vous pouvez donc prendre une photo et la saisir manuellement dans le Flipper.

Protocoles 125 kHz populaires :

EM-Marin — EM4100, EM4102. Le protocole le plus populaire de la CEI. Peut être lu à environ un mètre en raison de sa simplicité et de sa stabilité.

HID Prox II — protocole basse fréquence introduit par HID Global. Ce protocole est plus populaire dans les pays occidentaux. Il est plus complexe et les cartes et lecteurs pour ce protocole sont relativement coûteux.

Indala - très ancien protocole basse fréquence introduit par Motorola, puis acquis par HID. Vous êtes moins susceptible de le rencontrer dans la nature par rapport aux deux précédents car il tombe en désuétude.

En réalité, il existe beaucoup plus de protocoles basse fréquence. Mais ils utilisent tous la même modulation sur la couche physique et peuvent être considérés, d'une manière ou d'une autre, comme une variante de ceux listés ci-dessus. Au moment de la rédaction, Flipper peut lire, enregistrer, émuler et écrire les trois protocoles. Il peut y en avoir d'autres, qui ne sont pas pris en charge dans le firmware de Flipper, mais comme le sous-système 125 kHz est implémenté par programmation, nous pouvons les ajouter à l'avenir.

Écrire sur une carte vierge

Il existe des cartes vierges spéciales qui prennent en charge l'un des trois protocoles mentionnés ci-dessus (EM-Marin, HID Prox, Indala). T5577 est le type de carte vierge le plus populaire. Pour écrire un identifiant sur une carte vierge, allez dans le menu 125 kHz RFID —> Saved, puis choisissez la touche souhaitée et appuyez sur Write.

Les étiquettes haute fréquence 13,56 MHz sont un ensemble de normes et de protocoles. Ils sont généralement appelés NFC , mais ce n'est pas toujours correct. L'ensemble de protocoles de base utilisé aux niveaux physique et logique est l'ISO 14443. Les protocoles de haut niveau, ainsi que les normes alternatives (comme l'ISO 19092), sont basés sur celui-ci.

ISO 14443-A semble être l'implémentation la plus courante. Presque tous les titres de transports en commun et de bureau l'utilisent, et il est également utilisé dans les cartes bancaires.

Pour faire simple, l'architecture de NFC fonctionne comme ceci : le protocole de transmission est choisi par l'entreprise qui fabrique les cartes et implémenté sur la base de l'ISO 14443 de bas niveau. Par exemple, NXP a inventé son propre protocole de transmission de haut niveau appelé Mifare. Mais au niveau inférieur, les cartes Mifare sont basées sur la norme ISO 14443-A.

Flipper peut interagir à la fois avec le protocole ISO 14443 de bas niveau, ainsi qu'avec le protocole de transfert de données Mifare Ultralight et EMV utilisé dans les cartes bancaires. Nous travaillons sur l'ajout de la prise en charge de Mifare Classic et NFC NDEF. Un examen approfondi des protocoles et des normes qui composent NFC mérite un article séparé que nous prévoyons de publier plus tard.

UID simple de la norme ISO 14443-A

Toutes les cartes haute fréquence basées sur la norme ISO 14443-A ont un identifiant de puce unique. Il agit comme le numéro de série de la carte, comme l'adresse MAC d'une carte réseau. Habituellement, l'UID fait 4 ou 7 octets, mais peut rarement aller jusqu'à 10. Les UID ne sont pas un secret et ils sont facilement lisibles, parfois même imprimés sur la carte elle-même.

Il existe de nombreux systèmes de contrôle d'accès qui s'appuient sur l'UID pour authentifier et accorder l'accès. Parfois, cela se produit même lorsque les étiquettes RFID prennent en charge la cryptographie. Une telle utilisation abusive les ramène au niveau des cartes stupides de 125 kHz en termes de sécurité. Les cartes virtuelles (comme Apple Pay) utilisent un UID dynamique afin que les propriétaires de téléphones n'ouvrent pas de portes avec leur application de paiement.

Cartes bancaires EMV (PayPass, payWave, Apple Pay, Google Pay)

EMV (Europay, Mastercard et Visa) — est la norme internationale établie pour les cartes bancaires. Les cartes bancaires sont désormais des cartes à puce à part entière avec des protocoles d'échange de données complexes et une prise en charge du cryptage asymétrique. Outre la simple lecture de l'UID, vous pouvez extraire beaucoup plus de données d'une carte bancaire. Il est possible d'obtenir le numéro de carte complet (les 16 chiffres au recto de la carte), la date de validité et, dans certains cas, même le nom du propriétaire ainsi qu'une liste des transactions les plus récentes.

Étant donné que la norme EMV peut être mise en œuvre différemment, les données pouvant être extraites peuvent varier d'une carte à l'autre. Vous ne pouvez pas lire le CVV de cette façon (les 3 chiffres au dos de la carte).

Les cartes bancaires sont protégées contre les attaques par rejeu, donc les copier avec Flipper puis essayer de les émuler pour payer quelque chose ne fonctionnera pas.

Carte Apple Pay tokenisée VS carte bancaire physique

Par rapport à une carte bancaire en plastique, la carte virtuelle que vous avez dans votre téléphone fournit moins d'informations et est plus sûre pour les paiements hors ligne.

Apple Pay et Google Pay présentent plusieurs avantages :

Ils ne permettent pas d'utiliser les données capturées pour les paiements en ligne - une carte normale peut être utilisée pour les transactions Card-Not-Present (CNP), vous pouvez parfois payer en ligne ou par téléphone. Les données de carte virtuelle interceptées ne peuvent pas être utilisées de cette manière. Après avoir enregistré une carte auprès d'Apple Pay, tous les paiements passent par le jeton virtuel et toutes les opérations sont signées de manière cryptographique. La lecture des données Apple Pay génère un PAN et une date d'expiration du jeton virtuel, et non de la carte physique d'origine. Ainsi, si quelqu'un essaie d'utiliser les données interceptées d'une carte virtuelle pour payer en ligne, ce paiement sera refusé sans signature spécifique.

Elles ne divulguent pas le nom du titulaire de la carte — certaines cartes sans contact peuvent transférer le nom du titulaire de la carte et les données de transactions récentes. Les cartes virtuelles ne font pas cela.

La prise en charge des cartes bancaires dans Flipper est implémentée uniquement à des fins de démonstration de protocole de haut niveau. Nous ne prévoyons pas d'étendre davantage cette fonction. La sécurité des cartes bancaires sans contact est suffisamment bonne pour ne pas craindre que des appareils tels que Flipper puissent être utilisés pour attaquer les cartes bancaires.

4. Sub Ghz

Flipper Zero peut recevoir et transmettre des fréquences radio dans la plage de 300 à 928 MHz avec son module intégré, qui peut lire, enregistrer et émuler des télécommandes. Ces commandes sont utilisées pour l'interaction avec les portails, les barrières, les serrures radio, les interrupteurs de télécommande, les sonnettes sans fil, les lumières intelligentes, etc. Flipper Zero peut vous aider à savoir si votre sécurité est compromise.

Flipper Zero peut enregistrer les signaux des télécommandes radio au format RAW sans décodage, de la même manière qu'un dictaphone enregistre le son. Les signaux sont démodulés conformément aux paramètres de modulation. Vous pouvez utiliser la fonction Read RAW pour enregistrer des signaux avec des protocoles connus et inconnus pour une lecture et une analyse ultérieures. Sur cette page, vous apprendrez comment enregistrer et lire des signaux RAW avec votre Flipper Zero.

La fonctionnalité sous-GHz nécessite une carte SD insérée

Flipper Zero stocke les signaux RAW uniquement sur une carte microSD, veuillez donc mettre à jour votre micrologiciel Flipper Zero avec une carte microSD insérée avant d'utiliser la fonction Sub-GHz. Pour plus d'informations sur la procédure de mise à jour, consultez la page de mise à jour du micrologiciel.

Sélectionnez Lire RAW, puis appuyez sur REC pour démarrer le processus d'enregistrement.

POUR ALLER PLUS LOIN...

Besoin des notices sur le Flipper Zéro: https://docs.flipperzero.one/#endkoo

Boutique officielle du Flipper Zéro: https://flipperzero.one/#endkoo

Communauté & apps: https://github.com/djsime1/awesome-flipperzero

Forum Officiel: https://forum.flipperzero.one/

Discord: http://flipperzero.one/discord

Coques 3D: https://docs.flipperzero.one/development/blueprints/flipper-zero

FORMATION FLIPPER ZERO B2B

ENDKOO est une entreprise spécialisée dans la formation des professionnels de la sécurité. Nous sommes détenteurs du label Qualiopi, ce qui garantit la qualité de nos formations et la satisfaction de nos clients. A la recherche d'une formation Flipper Zéro Qualiopi prise en charge par votre OCPO ? Contactez nous

Notre approche pédagogique se base sur la mise en pratique. Nous croyons que la meilleure façon d'apprendre est de faire, et c'est pourquoi nos formations sont axées sur des exercices pratiques. Nous sommes convaincus que la théorie est importante, mais elle doit être mise en application pour être vraiment utile.

Nous proposons deux types de formations : le Flipper Zéro et le pentesting.

Le Flipper Zéro est un outil de sécurité très puissant. Il permet de tester la sécurité de différents systèmes, tels que les réseaux, les sites web, les applications mobiles, etc. Notre formation sur le Flipper Zéro est conçue pour les professionnels de la sécurité qui souhaitent améliorer leurs compétences dans ce domaine. Nous leur apprenons comment utiliser le Flipper Zéro pour détecter les vulnérabilités et les failles de sécurité, et comment y remédier.

Le pentesting est une technique d'évaluation de la sécurité d'un système. Il consiste à simuler une attaque sur un système pour en détecter les failles de sécurité et les vulnérabilités. Notre formation sur le pentesting est conçue pour les professionnels de la sécurité qui souhaitent approfondir leurs connaissances dans ce domaine. Nous leur apprenons les différentes techniques de pentesting, les outils à utiliser, les méthodologies de travail, etc.

Nos formations sont dispensées par des experts en sécurité informatique. Ils ont une grande expérience dans ce domaine et sont capables de transmettre leur savoir de manière claire et précise. Ils sont également disponibles pour répondre aux questions des participants et les aider à résoudre les problèmes qu'ils rencontrent pendant la formation.

Nous sommes convaincus que nos formations sont un investissement rentable pour les entreprises. Elles permettent d'améliorer les compétences des professionnels de la sécurité et de renforcer la sécurité des systèmes. Nous sommes fiers de contribuer à la sécurité informatique et de faire partie de la communauté des professionnels de la sécurité.